Ruszają "Uliczne eksperymenty"

4 marca 2014, 16:14Czy śmigłowiec jest w stanie wylądować na podłożu uformowanym z wytłaczanek wypełnionych jajkami, nie zbijając przy tym ani jednej skorupki? Czy budyń może uchronić zegarek przed zniszczeniem podczas uderzenia młotkiem? A co powiecie na twierdzenie, że jedno zassanie odkurzacza może unieść samochód na wysokość dziewięciu metrów?

Komputery Apple powstają dzięki Windows

9 czerwca 2014, 09:49Prezes Apple'a, Tim Cook, postanowił przypomnieć, że jego firma składa komputery Mac Pro w USA. Opublikował na Twitterze zdjęcia ze swojej wizyty w fabryce w Austin.

Przemoc wyludniła Mesa Verde

5 sierpnia 2014, 08:10Archeolog Tim Kohler z Washington State University poinformował, że przed 800 laty na terenie centralnej Mesa Verde doszło do trwającego kilkadziesiąt lat okresu niezwykle nasilonej przemocy. Liczba ofiar w stosunku do liczby ludności była tak wielka, że blednie przy tym XX wiek z jego dwiema wojnami światowymi, komunizmem i nazizmem

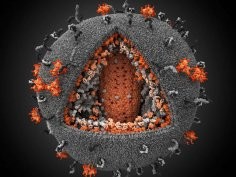

Ułatwiają i utrudniają życie wirusom

27 sierpnia 2014, 09:16To zaskakujące odkrycie daje nam wgląd nie tylko w mechanizm infekcji HIV, ale również Eboli i innych wirusów - powiedział profesor Shan-Liu z Wydziału Mikrobiologii Molekularnej i Immunologii University of Missouri. Wraz ze swoimi kolegami odkrył on, że grupa protein, które pomagają HIV dostać się do wnętrza komórki może jednocześnie blokować rozprzestrzenianie się wirusa.

Żaba z opcją morfingu tekstury

25 marca 2015, 13:26Co najmniej dwa gatunki żab z rodzaju Pristimantis z lasu chmurnego ekwadorskich Andów potrafią w ciągu paru minut zmienić teksturę skóry, naśladując powierzchnię, na której w danym momencie się znajdują. Jeden z gatunków, Pristimantis mutabilis, dopiero odkryto, właściwości innego, znanego już od jakiegoś czasu. P. sobetes, zauważono ostatnio.

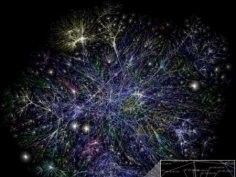

KE przegłosuje przepisy o neutralności sieci

27 października 2015, 09:58Dzisiaj Komisja Europejska będzie głosowała nowe przepisy dotyczące tzw. "neutralności sieci". Wielu ekspertów jest przeciwnych regulacjom. Sam Tim Berners-Lee, jeden z "ojców internetu" nazywa je słabymi i mylącymi

Pięć planet krąży wokół Tau Ceti?

20 grudnia 2012, 10:21W pobliżu Tau Ceti, gwiazdy znajdującej się w odległości zaledwie 12 lat świetlnych od Ziemi, odkryto prawdopodobnie pięć planet. Jedna z nich może znajdować się w strefie zamieszkania, a zatem okrąża gwiazdę w odległości pozwalającej na istnienie ciekłej wody

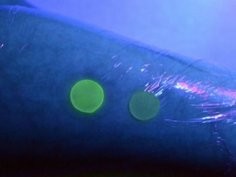

Świecący opatrunek zdemaskuje zakażenie

25 marca 2013, 11:10Chemicy z Uniwersytetu w Bath opracowali prototypowy opatrunek na rany oparzeniowe, który reaguje na pierwsze objawy zespołu wstrząsu toksycznego (ang. toxic shock syndrome, TSS).

Twarzowy dostęp

25 czerwca 2014, 11:10By raz na zawsze rozwiązać problem z hasłami dostępu (krótkie są łatwe do złamania, a długie trudno zapamiętać), naukowcy odwołali się do sposobu, w jaki nasz mózg rozpoznaje twarze. Efektem ich prac jest Facelock, czyli "Twarzowy zamek".

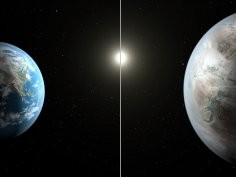

NASA znalazła starszą, większą kuzynkę Ziemi

24 lipca 2015, 08:04NASA informuje o odkryciu pierwszej planety o rozmiarach podobnych do Ziemi, która znajduje się w ekosferze swojej gwiazdy, a gwiazda ta należy do tego samego typu, co Słońce. Kepler-452b to najmniejsza planeta pozasłoneczna znaleziona w ekosferze gwiazdy typu G2

« poprzednia strona następna strona » 1 2 3 4 5 6 7 8 9 …